- 30 Kasım 2025

- 441

- 1

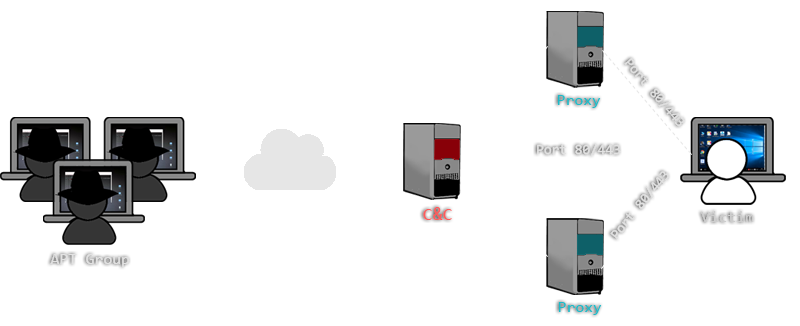

Proxy kullanarak Command And Control (C2) trafiği oluşturmak, siber güvenlik alanında oldukça önemli bir konu. Bu tür bir yapı, kötü niyetli yazılımların ve saldırganların hedef sistemlerle iletişim kurmasını sağlamada kritik bir rol oynar. Proxy, aracı bir sunucu olarak işlev görür ve istemci ile hedef arasında bir köprü oluşturur. Aslına bakarsan, bu bağlantı sayesinde saldırgan, doğrudan hedefe ulaşmadan önce bir katman ekleyerek gizliliğini artırır. Mesela, saldırganın IP adresini gizlemesi, onu tespit etmeyi zorlaştırır. Bu durumu, birçok hacker’ın oyun alanında kullanmayı tercih ettiği bir strateji olarak görebiliriz. Hedef sistemlerle olan bu iletişim, genellikle şifreli tüneller üzerinden gerçekleştiğinden, trafik analizi yapmak oldukça güçleşir.

Tam bu noktada, Command And Control sunucularının nasıl çalıştığını anlamak önemli. C2 sunucuları, saldırganların tehdit unsurlarını kontrol etmesine ve bu unsurlara komut göndermesine olanak tanır. Yani, bir botnet oluşturduğunda, bu sunucular aracılığıyla komutlar iletilir ve botlar, bu komutları uygulamaya koyar. Elbette burada dikkat edilmesi gereken bir nokta var; kullanılan protokoller ve portlar. Genellikle HTTP veya HTTPS protokolleri tercih edilir. Bunun nedeni, bu protokollerin ağ üzerinde yaygın olarak kullanılması ve dolayısıyla kolayca gizlenebilmesidir. Düşünsenize, bir saldırganın kötü niyetli trafiği, sıradan bir web trafiği gibi görünüyorsa, tespit edilme olasılığı da o kadar azalır.

Bir başka önemli detay da, proxy sunucularının türleri. Şimdi burada, ters proxy ve forward proxy arasında bir fark var. Forward proxy, istemciden gelen istekleri hedef sunucuya yönlendirirken, ters proxy ise tam tersine, sunucudan gelen yanıtları istemciye iletir. Bu durum, saldırganın hangi tür proxy kullanacağına bağlı olarak, iletişimin yönünü değiştirebilir. Örneğin, bir saldırgan, ters proxy kullanarak hedef sunucu ile daha güvenli bir iletişim kurabilir. Bu tür yapıların avantajları arasında, hem gizlilik hem de güvenlik ön planda. Ama unutmayın, her şeyde olduğu gibi, bunun da riskleri var. Yanlış yapılandırmalar, sistemin açığa çıkmasına neden olabilir.

C2 trafiği ile ilgili bir diğer kritik nokta ise, trafiğin şifrelenmesi. Saldırganlar, genellikle trafiği şifrelemek için çeşitli yöntemler kullanırlar. SSL/TLS gibi protokoller, bu güvenli iletişimi sağlamak için yaygın olarak tercih edilir. Şifrelenmiş trafik, tespit edilmesi zor bir hale gelirken, analistlerin işini de zorlaştırır. Bu durumda, siber güvenlik uzmanlarının, ağ trafiğini analiz etmek için daha gelişmiş yöntemler kullanması gerekebilir. Yani, bir noktada, gözlemlemek için daha fazla çaba sarf etmek şart. Bu noktada, hem yeni teknolojilerden hem de eski yöntemlerden faydalanarak, trafiği incelemek, saldırganların izini sürmek açısından oldukça kritik.

Son olarak, bu tür yapıların sürekli geliştiğini ve değiştiğini unutmamak lazım. Saldırganlar, her zaman yeni yöntemler arayışında; dolayısıyla bizim de bu duruma ayak uydurmamız şart. Sürekli olarak güncel kalmak, yeni teknolojileri takip etmek ve eski yöntemleri gözden geçirmek, siber güvenlik alanında başarı için büyük önem taşıyor. Öyle ki, bu savaşta geri kalmak, kaybetmek demektir. Yani, bilgiyle donanmak ve sürekli öğrenmek, bu alandaki en büyük silahımız.