- 23 Kasım 2025

- 983

- 57

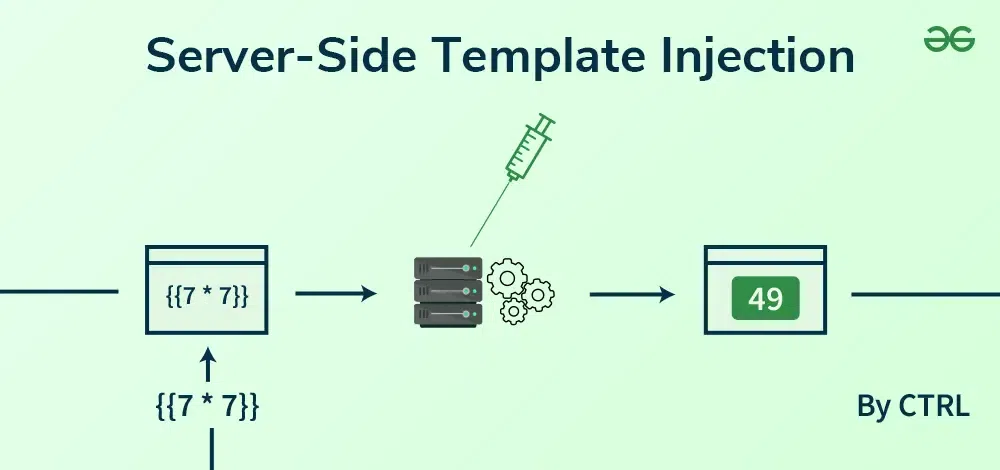

Server-Side Template Injection (SSTI), modern web uygulamalarında sıkça karşılaşılan bir güvenlik açığıdır ve genellikle kullanıcı girişleri üzerinden tetiklenir. Bu tür açıklar, uygulamanın sunucu tarafında şablon motorları ile çalışırken, kötü niyetli kullanıcıların zararlı kodlar enjekte etmesine olanak tanır. Özellikle Jinja2 ve Twig gibi popüler şablon motorları, dinamik içerik yönetimi sağlarken, aynı zamanda bu tür saldırılara karşı savunmasız hale gelebilir. Bu sebeple, SSTI açığının nasıl işlediğini anlamak, güvenli bir uygulama geliştirmek adına kritik bir adımdır.

Jinja2, Python tabanlı bir şablon motorudur ve Flask gibi birçok web framework'ü tarafından kullanılmaktadır. Jinja2'nin esnekliği, onu geliştirenler için büyük bir avantaj sağlasa da, aynı zamanda kötü niyetli kullanıcılar için bir fırsat sunar. Kullanıcıdan alınan bir girdi, doğrudan şablon motoruna iletildiğinde, bu girdi üzerinde yapılan kontroller yetersiz kalabilir. Örneğin, kullanıcı bir form aracılığıyla “{{ config.items() }}” ifadesini gönderdiğinde, eğer bu ifade uygun bir şekilde filtrelenmiyorsa, sunucu üzerinde kritik bilgilere erişim sağlanabilir. Burada dikkat edilmesi gereken nokta, şablon motorlarının sağladığı dinamik yapıların, doğru bir şekilde yönetilmesi gerektiğidir.

Twig ise PHP tabanlı bir şablon motorudur ve Symfony gibi popüler framework'lerle sıkça kullanılmaktadır. Twig, kullanıcı girdilerini şablon içerisinde işleyerek dinamik içerikler oluşturur. Ancak, kötü niyetli bir kullanıcı, Twig şablonlarına zararlı kodlar enjekte edebilir. Örneğin, “{{ dump(app) }}” kodu çalıştırıldığında, uygulama da dahil olmak üzere birçok bilgi açığa çıkabilir. Bu tür durumlar, geliştiricilerin kullanıcı girdilerini doğru bir şekilde filtrelemesi ve sanitize etmesi gerektiğini göstermektedir. Aksi takdirde, sistemin bütünlüğü tehlikeye girebilir.

SSTI açıklarını önlemenin en etkili yolu, kullanıcı girdilerini sıkı bir şekilde denetlemektir. Bu bağlamda, girdilerin özel karakterlerden arındırılması, belirli regex kurallarına göre kontrol edilmesi gibi yöntemler uygulanabilir. Örneğin, yalnızca belirli bir formatta veri kabul etmek, olası kötüye kullanımları en aza indirebilir. Ayrıca, şablon motorlarının sağladığı güvenlik mekanizmalarını aktif bir şekilde kullanmak, geliştiricilere büyük kolaylık sağlayacaktır. Unutulmamalıdır ki, her zaman güvenlik öncelik olmalı…

Geliştiricilerin bu tür açıkları anlaması ve gerekli önlemleri alması, sadece kendi projeleri için değil, genel web güvenliği açısından da kritik bir öneme sahiptir. Herhangi bir geliştirici, şablon motorlarının sunduğu esnekliği kullanırken dikkatli olmalı, her zaman güvenlik ön planda tutulmalıdır. Örneğin, Jinja2 ve Twig’in güvenlik açıklarının nasıl çalıştığını bilmek, savunma mekanizmalarının oluşturulmasında büyük bir katkı sağlar. Bu bilgileri uygulamak ve yaygın güvenlik hatalarından kaçınmak, oldukça önemli bir adımdır.

Sonuç olarak, SSTI açıklarını anlamak ve bu tür açıkların nasıl işlediğini bilmek, yalnızca bir güvenlik önlemi değil, aynı zamanda modern web uygulamalarının sağlıklı bir şekilde çalışması için de elzemdir. Her geliştirici, bu konuyu ciddiye almalı ve şablon motorlarının sunduğu olanakların yanı sıra, bu olanakların getirdiği riskleri de göz önünde bulundurmalıdır. Eğitim ve farkındalık, bu konuda atılacak en önemli adımlardır…